IAM 不再迷茫:Google Cloud 身份管理安全指南

在云安全领域,构建身份与访问管理(IAM)至关重要。分配登录凭证、依据职责设定访问权限——这些步骤看起来简单明了,但往往眼睛会了≠脑子会了,一旦上手实操,IAM 的复杂性便开始显现出来。各种术语和概念交错重叠,一不小心就搞得一团糟。这可不是闹着玩的,因为云环境中的安全边界全靠你对这些关键身份概念的理解。

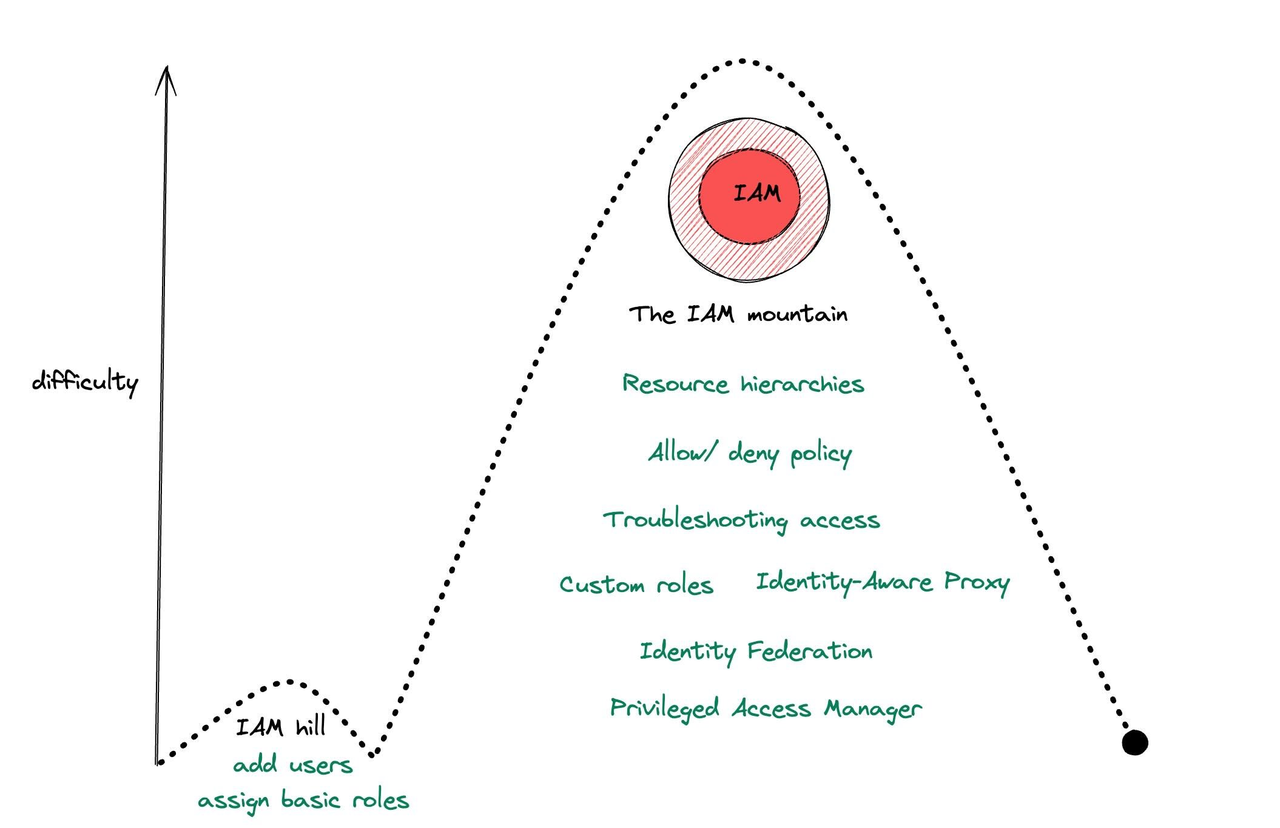

构建 IAM 如同攀登大山,角色分明,职责明确,才能安全有序地登至山顶。为了在这座山脉中稳健前行,直至巅峰,我们首先要掌握 IAM 的两大基石——最小权限原则和职责分离原则。这两大原则,如同攀登路上的两根拐杖,虽各自独立却又相辅相成,共通帮助我们减少潜在的安全风险。

现在,让我们开始攀登 IAM 这座访问控制的山峰。

要构建一个支持最小权限和职责分离原则的 IAM 架构,你需要将组织中的每个人与他们的身份相匹配。这听起来简单,但一提到角色、策略、允许/拒绝规则这些术语,头疼就在一瞬间。别怕,WebEyer 这就来给你一一解释,带你从山脚一步步攀上顶峰。

IAM 的部分挑战是学习如何使用 IAM 工具来应用 IAM 概念

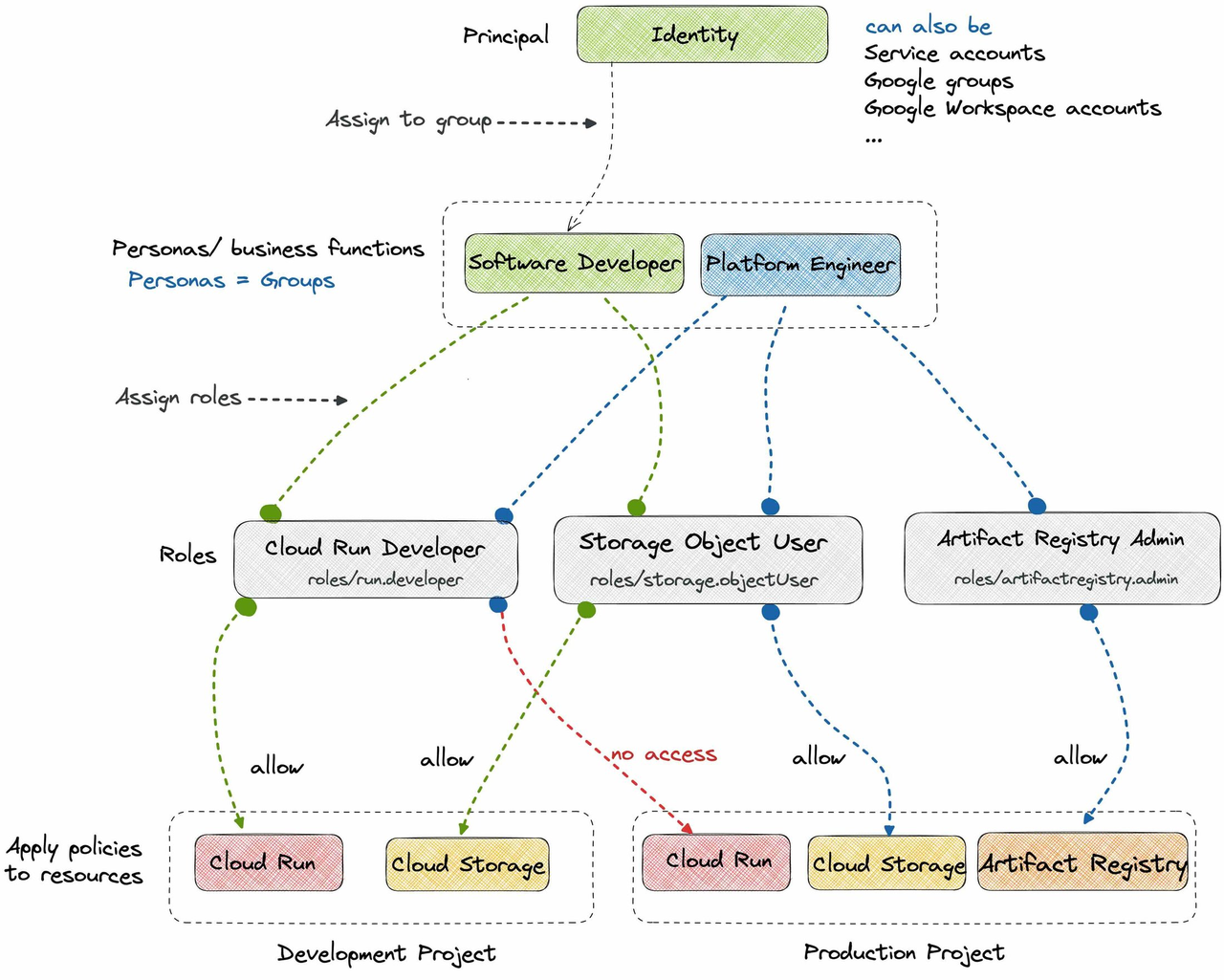

首先,咱们得知道谁是“主体”:在 Google Cloud 中,任何需要访问资源以执行操作的对象都可以是主体,比如用户账号、服务账号、群组、Google Workspace 账号或 Cloud Identity 域。

接下来是“角色”:这其实就是一揽子权限的集合,告诉主体可以访问哪些资源。

然后是“策略”:它是附加到资源上的一系列角色集合,决定了主体能否访问该资源。

对了,刚才提到的“群组”和“角色”其实是相辅相成的。你可以把“角色”想象成一个个具体的工作岗位,比如平台工程师或安全分析师。当你把组织里的小伙伴们按照这些岗位分组时,就形成了“群组”。这样做的好处是,你可以给群组分配权限或角色,而不是直接给每个小伙伴分配,大大简化了管理工作。

那么,如何在实践中应用这些 IAM 概念呢?假设你是一家初创公司的平台工程师。一开始,你可能还会手动给每个人分配权限,甚至直接给大家都来个“编辑”权限,觉得这样最省事。但随着公司规模的扩大和访问控制需求的增加,这种方式的复杂性也急剧上升。新员工加入、团队重组、职责变动……手动跟踪这些变化简直是一场噩梦,尤其是你还想做到最小权限和职责分离。

这时,“角色映射”就成了你的救星。你不再需要关注每个小伙伴的具体身份,而是根据组织结构图上的岗位来创建群组。比如,你可以有开发者群组、平台工程师群组、数据科学家群组和安全工程师群组。然后,每个群组都会被分配他们完成特定任务所需的角色。

让我们再举个例子来看,假定软件工程师 Varsha 是一名负责使用 Cloud Run 部署 Web 应用的软件工程师。通过角色映射,IAM 的工作流程变得异常简单:

确定角色:首先明确 Varsha 是 Web 应用软件的工程师。

分配群组:将这个 Web 应用软件的工程师们归入“web-app-developer”群组。

授予角色:给“web-app-developer”群组分配“Cloud Run 开发者”角色,这样他们就能拥有在 Google Cloud 中部署和管理 Cloud Run 应用的必要读写权限了。

这种方式不仅确保了 Varsha 和其他软件工程师拥有他们需要的访问权限,还维护了一个可管理和可扩展的访问控制框架。更重要的是,通过给群组分配角色,你的 IAM 配置变得更加自说明和易于通过自动化管理。

IAM 构建块的视图

通过正确使用 IAM 的这些构建块,你可以:

简化入职流程:新员工只需根据岗位被添加到相应的群组中,自动获得所需访问权限。

减少管理负担:在群组级别管理权限,节省时间和精力,构建自说明的 IAM 架构。

增强安全性:通过跨相似角色的统一访问控制,减少权限过度分配的风险。

简化审计:通过基于岗位职能的清晰群组名称,更容易跟踪访问并识别潜在问题。